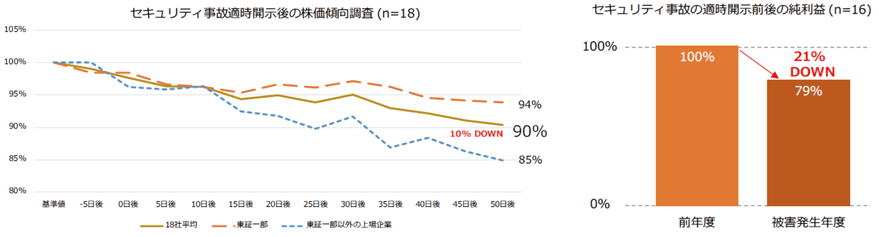

・第1部 特集 進化するデジタル経済とその先にあるSociety 5.0 (総務省)

https://www.soumu.go.jp/johotsusintokei/whitepaper/ja/r01/html/nd113320.html

以下、最近の事例と株価(直後の短期動向)を見てみる。

コニカミノルタ

・Business technology giant Konica Minolta hit by new ransomware (08/16)

https://www.bleepingcomputer.com/news/security/business-technology-giant-konica-minolta-hit-by-new-ransomware/

『.. a ransomware attack at the end of July ..

.. a relatively new ransomware called RansomEXX, which we reported on at the end of June 2020 when it was used in an attack on the Texas Department of Transportation.

Like other enterprise-targeting ransomware operations, RansomEXX is human-operated, which entails threat actors compromising a network, and over time, spreading to other devices until they gain administrator credentials.

Based on the RansomEXX ransom notes seen by BleepingComputer, it does not appear that the ransomware operation steals data before encrypting devices.

This tactic may be adopted, though, as the ransomware operation grows.

』

・株価

https://www.google.com/search?q=konica+minolta+stock+price

キヤノン

・キヤノンUSAがランサムウェア攻撃によりデータを大量消失した可能性 (08/19)

https://gigazine.net/news/20200819-canon-image-ransomware/

『キヤノンは2020年8月7日の発表で、データ消失の原因を「image.canonのサービスをコントロールする新バージョンのソフトウエアに切り替えた際、短期保存ストレージをコントロールするプログラムコードが、短期保存ストレージ機能と長期保存ストレージ機能の両方で作動しました。その結果、30日以上保存された画像に一部消失が生じました」と説明 ..

ハッキンググループはキヤノンUSAへの攻撃として10TBのデータおよびプライベートデータベースなどを盗む攻撃を行ったことを認めたものの、要求金額、盗まれたデータの証拠など、攻撃に関する情報については明らかにしませんでした。

「image.canonの停止は .. MAZEが原因ではないことを教えてくれました」

image.canonで消失したデータのうち、動画は復元できず、静止画はサムネイル用に縮小された画像のみ復元可能となっています。この状況に対し、ソーシャルニュースサイトのHacker Newsでは「バックアップはどうなっていたのか」「レプリケーションしか無かったのではないか」とキヤノンの障害対策を疑問視する議論が沸騰しています。

』

こういう事が有りうるから、重要なデータはローカルオフラインバックアップ、出来れば Read Onlyで。

・Canon USA's stolen files leaked by Maze ransomware gang (08/14)

https://www.bleepingcomputer.com/news/security/canon-usas-stolen-files-leaked-by-maze-ransomware-gang/

・株価

https://www.google.com/search?q=canon+stock+price

日経平均株価

https://www.google.com/search?channel=trow2&q=%E6%97%A5%E7%B5%8C%E5%B9%B3%E5%9D%87

・メモ

前期二社の株価の動きは、7末からは日経平均と連動していて、インシデント後1~2週間の現在、顕著な影響が無さそうに見える。

エンドユーザ影響のあったキヤノンには、より大きな影響が出るか、とも思われ、今後の動きに注目したい。

NEC

・SB, NEC 記事 (01/31)

https://akasaka-taro.blogspot.com/2020/01/sb-nec.html

・株価

https://www.google.com/search?q=nec+stock+price

三菱電機

・メモ、三菱電機 情報漏えいの件 (01/22)

https://akasaka-taro.blogspot.com/2020/01/blog-post_22.html

・株価

https://www.google.com/search?q=mitsubishi+electric+stock+price